8.2.1 -

Serveur Loup :

8.2.1.A - Autorité de

certification :

L’utilisation constante dans le cadre de la présente maquette

de certificats numériques nécessite l’installation

immédiate de l’autorité de certification (cf. paragraphe

7.2.1.E.3.b.1° - ). Cette installation

passe par l’installation classique d’un serveur Windows 2000 (en

installant les services Web d’Internet Information Server) puis effectuer

les manipulations suivantes :

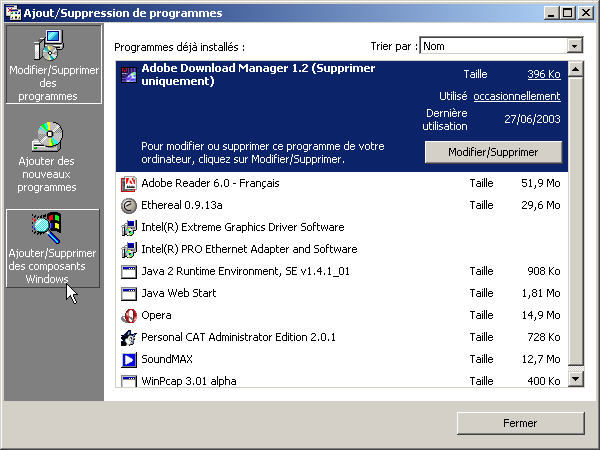

- sélectionner Ajout/Suppression de programmes depuis le panneau de

configuration ;

- sélectionner Ajouter/Supprimer des composants Windows ;

- sélectionner Services de certificats ;

Figure 55 : Création autorité de certification

Figure 55 : Création autorité de certification

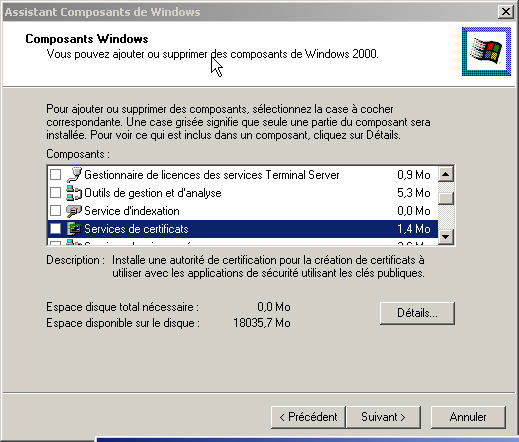

Figure 56 : Création autorité de certification

è Répondre Oui à la question ci-dessous :

Figure 56 : Création autorité de certification

è Répondre Oui à la question ci-dessous :

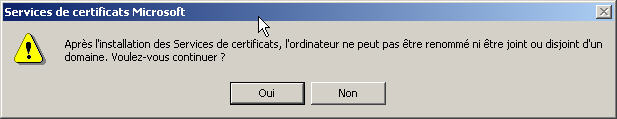

è Choisir « Autorité racine autonome » et « Options avancées »

è Choisir « Autorité racine autonome » et « Options avancées »

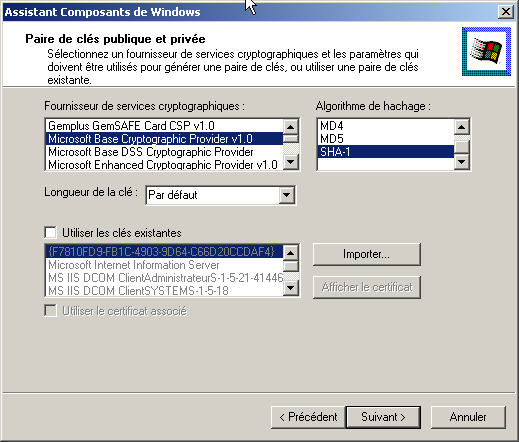

Figure 57 : Création autorité de certification

Paramétrer les options avancées comme ci-dessous :

Figure 57 : Création autorité de certification

Paramétrer les options avancées comme ci-dessous :

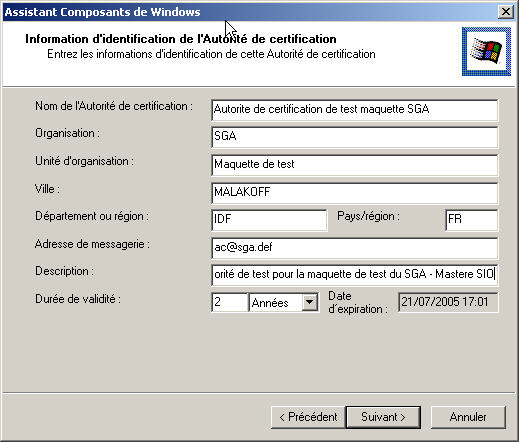

Figure 58 : Création autorité de certification

è Définir les paramètres de l’autorité de certification :

Figure 58 : Création autorité de certification

è Définir les paramètres de l’autorité de certification :

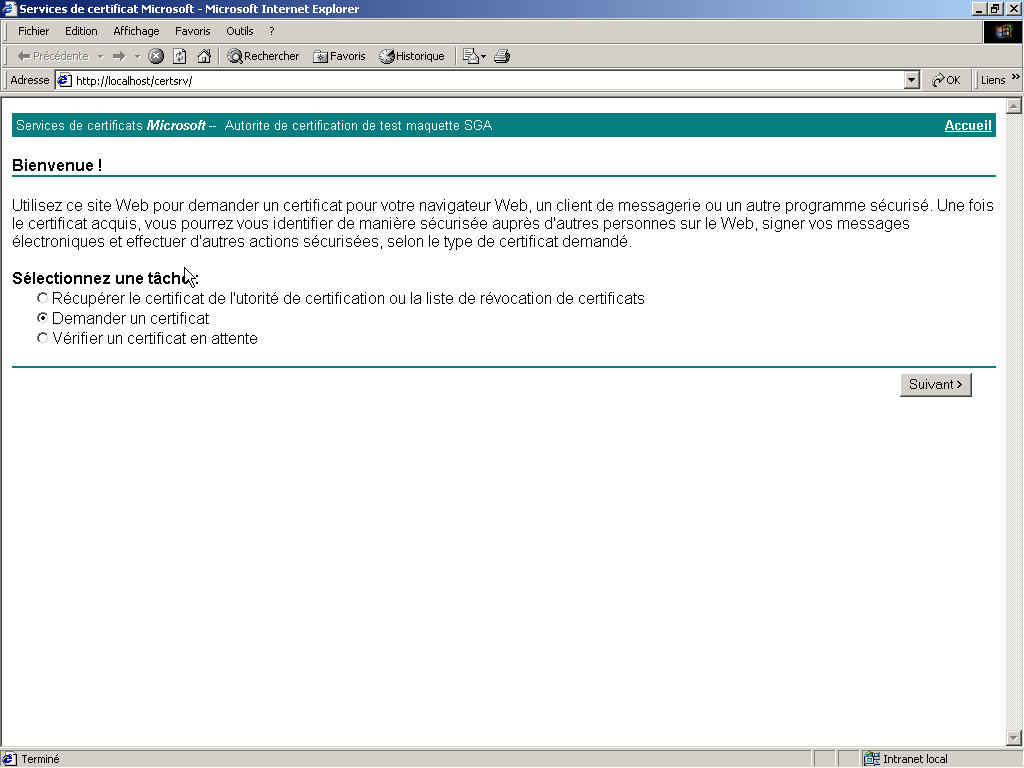

Figure 59 : Création autorité de certification

è Pour demander un certificat :

- se connecter à l’aide d’Internet Explorer sur Loup sur http://localhost/certsrv :

Figure 59 : Création autorité de certification

è Pour demander un certificat :

- se connecter à l’aide d’Internet Explorer sur Loup sur http://localhost/certsrv :

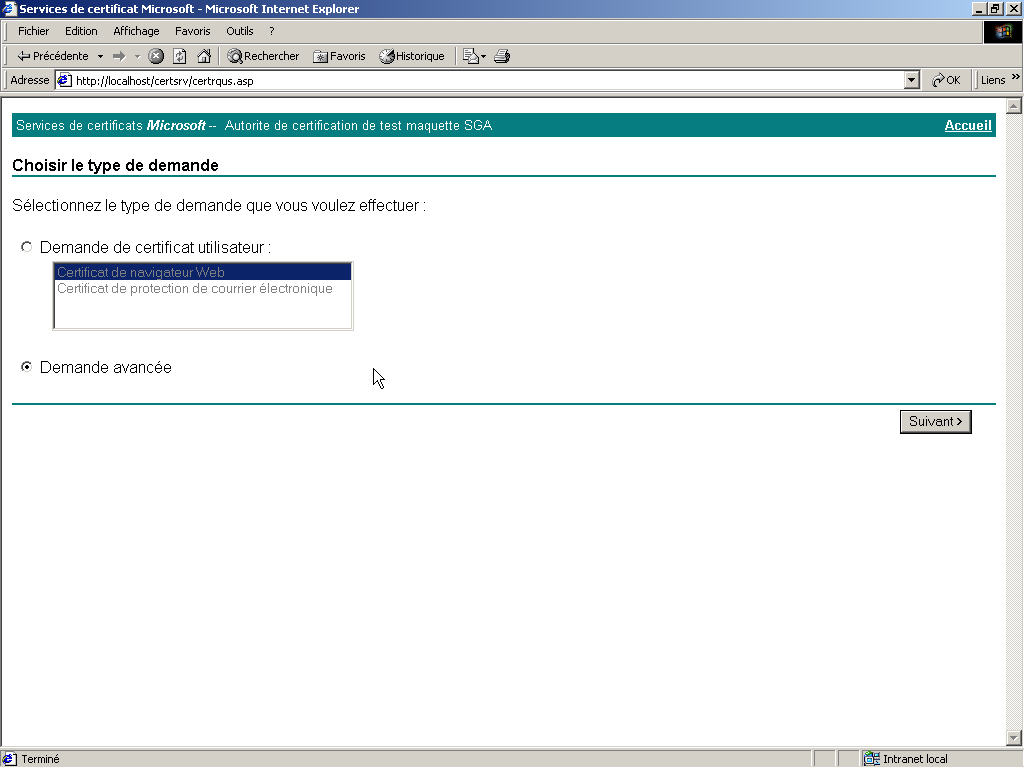

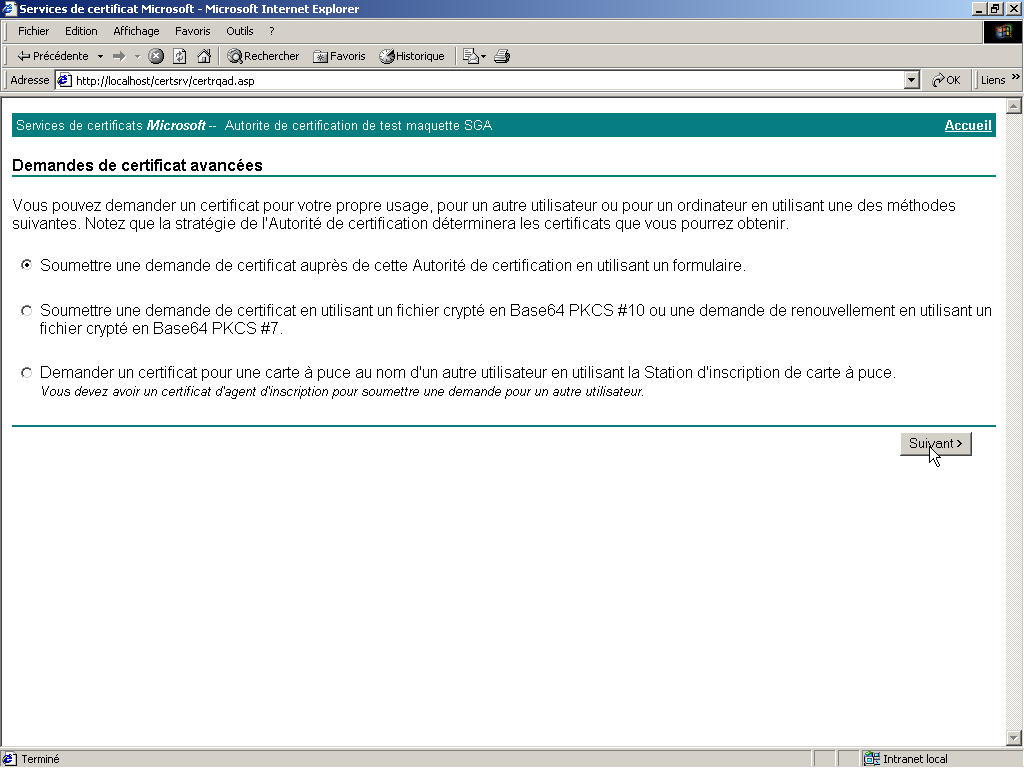

Figure 60 : Demande de certificat

è Choisir « Demande avancée » :

Figure 60 : Demande de certificat

è Choisir « Demande avancée » :

Figure 61 : Demande de certificat

è Choisir « Soumettre une demande de certificat en utilisant un formulaire » :

Figure 61 : Demande de certificat

è Choisir « Soumettre une demande de certificat en utilisant un formulaire » :

Figure 62 : Demande de certificat

è Définir les paramètres correspondant au certificat recherché en veillant :

- à definir la longueur de clé à 1024 bits minimum

- à marquer la clé privée comme exportable

Votre demande de certificat est alors envoyé à l’autorité de certification. Il faut encore valider le certificat par l’autorité de certification pour pouvoir obtenir le dit certificat.

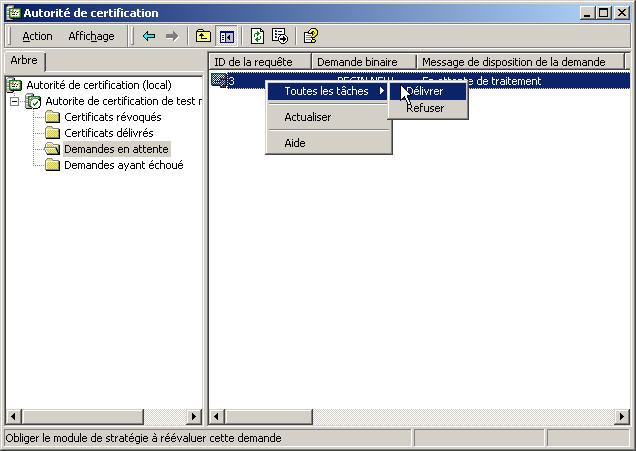

è Pour valider un certificat :

- lancer la console d’administration de l’autorité de certification (menu Demarrer, Outils d’administration, Autorité de certification)

- cliquer sur « Certificats en attente »

- Cliquer bouton droit et faire délivrer :

Figure 62 : Demande de certificat

è Définir les paramètres correspondant au certificat recherché en veillant :

- à definir la longueur de clé à 1024 bits minimum

- à marquer la clé privée comme exportable

Votre demande de certificat est alors envoyé à l’autorité de certification. Il faut encore valider le certificat par l’autorité de certification pour pouvoir obtenir le dit certificat.

è Pour valider un certificat :

- lancer la console d’administration de l’autorité de certification (menu Demarrer, Outils d’administration, Autorité de certification)

- cliquer sur « Certificats en attente »

- Cliquer bouton droit et faire délivrer :

Figure 63 : Validation de certificat

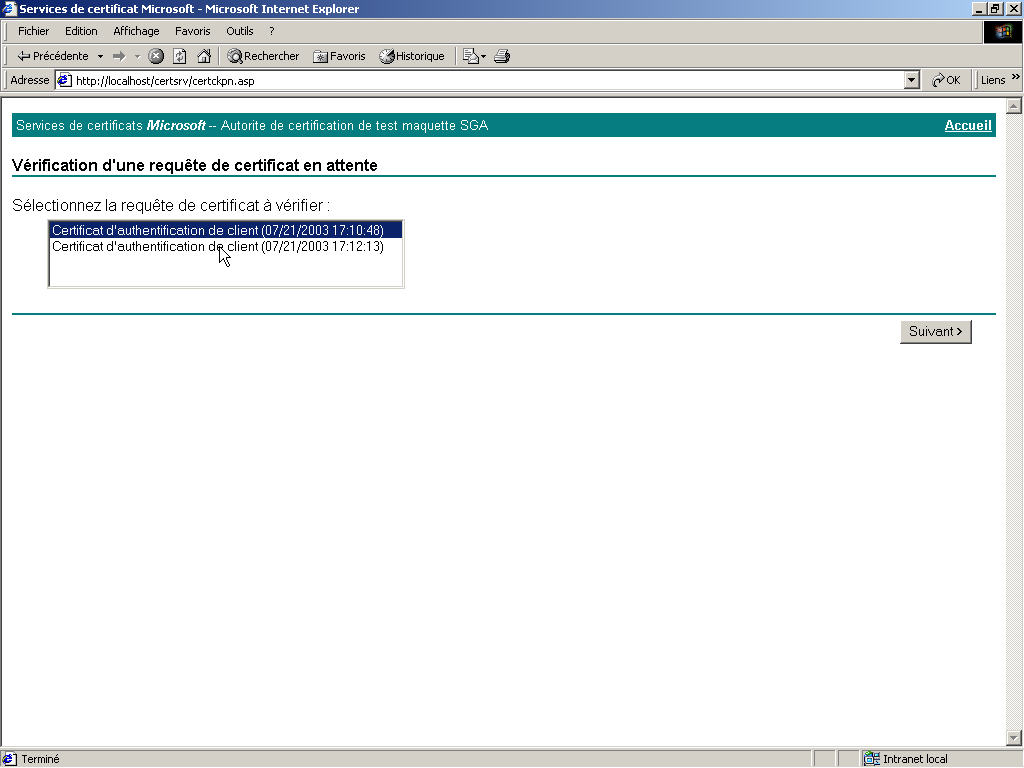

è Pour récupérer le certificat validé :

- se connecter à l’aide d’Internet Explorer sur Loup sur http://localhost/certsrv ;

- cliquer sur « Vérifier un certificat en attente » ;

- choisir la requête en attente :

Figure 63 : Validation de certificat

è Pour récupérer le certificat validé :

- se connecter à l’aide d’Internet Explorer sur Loup sur http://localhost/certsrv ;

- cliquer sur « Vérifier un certificat en attente » ;

- choisir la requête en attente :

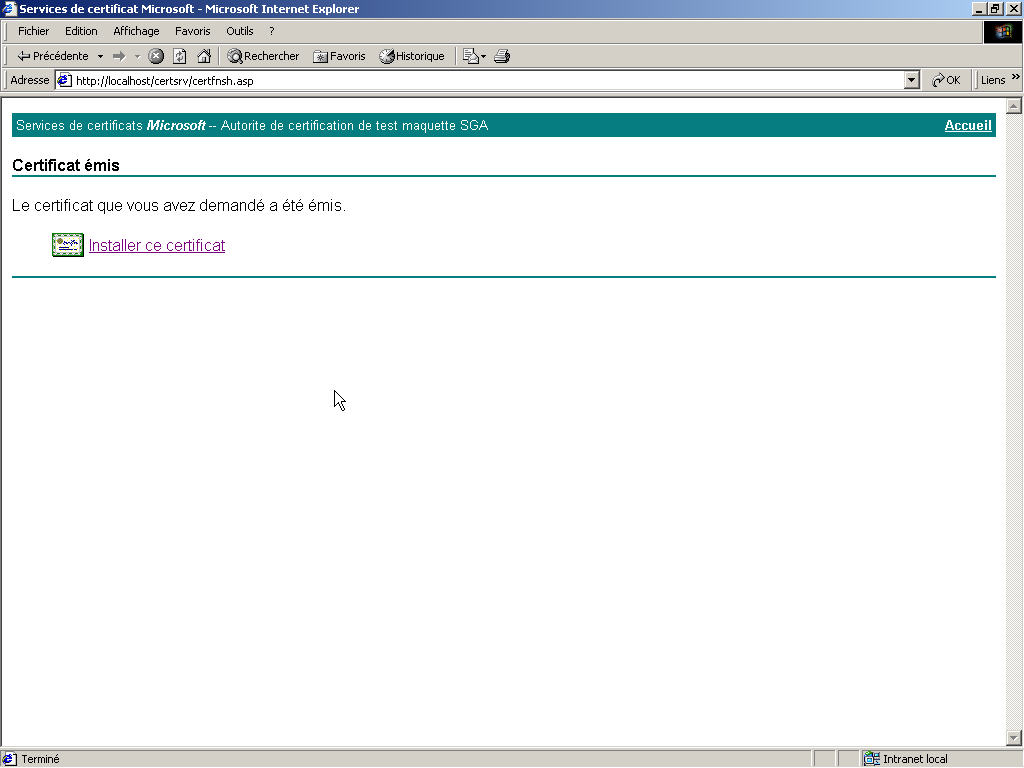

Figure 64 : Récupération de certificat

è Cliquer sur « Installer le certificat » :

Figure 64 : Récupération de certificat

è Cliquer sur « Installer le certificat » :

Figure 65 : Installation de certificat

è Pour le récupérer ultérieurement sous Unix :

- cliquer sur Certificats (Outils / Options Internet / Contenu dans le navigateur)

Figure 65 : Installation de certificat

è Pour le récupérer ultérieurement sous Unix :

- cliquer sur Certificats (Outils / Options Internet / Contenu dans le navigateur)

Figure 66 : Exportation de certificat

- choisir le certificat désiré et faire exporter (en exportant la clé privée et en desactivant la protection renforcée necessitant IE5.0).

Figure 66 : Exportation de certificat

- choisir le certificat désiré et faire exporter (en exportant la clé privée et en desactivant la protection renforcée necessitant IE5.0).

8.2.1.B - Déport des logs :

De manière a pouvoir déporter les logs

générés par Windows dans l’observateur

d’événements le produit « ntsyslog » est

installé. Cet utilitaire opensource se paramètre à

l’aide de l’exécutable

« NTSyslogCtrl.exe » et permet de spécifier le ou les

serveurs de logs syslog à qui envoyer les logs (ici

PetiteOurse).

8.2.1.C - Administration SSH :

De manière à pouvoir administrer un serveur Windows via un

client SSH il est nécessaire d’installer un serveur SSH pour

Windows. La suite Cygwin permet cette installation.

Deux manipulations sont

à effectuer pour pouvoir utiliser le serveur SSH sans

problème :

è sous Windows :

- modification du fichier \Cygwin\etc\passwd et remplacement du nom d’utilisateur « Administrateur » par « root »

- lancement de l’exécutable « ssh-host-config » pour installation du démon ssh comme service Windows

8.2.1.D - Récupération d’un

certificat au format PEM :

De manière à pouvoir exploiter un certificat

généré par une autorité de certification Microsoft

et exporté au format PKCS12 il faut mettre en œuvre les

mécanismes suivants :

è sous Windows :

- exporter le certificat au format PFX (PKCS12)

è sous Unix :

- installer openssl (apt-get install openssl)

- openssl pkcs12 –in certificat.pfx –out certificat.temp

- openssl rsa –in certificat.temp –out certificat.clé-privée –outform PEM

- édition du fichier certificat.clé-privée et ajout de la zone BEGIN CERTIFICATE du fichier certificat.temp : sauvegarde sous certificat.pem (il s’agit bien du certificat recherché)

De

manière à récupérer le certificat d’une

autorité de certification au format PEM il faut :

è sous Windows :

- exporter le certificat de l’AC au format DER

è sous Unix :

- openssl x509 –inform DER –outform PEM –in ac.der –out ac.pem

Figure 55 : Création autorité de certification

Figure 56 : Création autorité de certification è Répondre Oui à la question ci-dessous :

è Choisir « Autorité racine autonome » et « Options avancées »

Figure 57 : Création autorité de certification Paramétrer les options avancées comme ci-dessous :

Figure 58 : Création autorité de certification è Définir les paramètres de l’autorité de certification :

Figure 59 : Création autorité de certification è Pour demander un certificat : - se connecter à l’aide d’Internet Explorer sur Loup sur http://localhost/certsrv :

Figure 60 : Demande de certificat è Choisir « Demande avancée » :

Figure 61 : Demande de certificat è Choisir « Soumettre une demande de certificat en utilisant un formulaire » :

Figure 62 : Demande de certificat è Définir les paramètres correspondant au certificat recherché en veillant : - à definir la longueur de clé à 1024 bits minimum - à marquer la clé privée comme exportable Votre demande de certificat est alors envoyé à l’autorité de certification. Il faut encore valider le certificat par l’autorité de certification pour pouvoir obtenir le dit certificat. è Pour valider un certificat : - lancer la console d’administration de l’autorité de certification (menu Demarrer, Outils d’administration, Autorité de certification) - cliquer sur « Certificats en attente » - Cliquer bouton droit et faire délivrer :

Figure 63 : Validation de certificat è Pour récupérer le certificat validé : - se connecter à l’aide d’Internet Explorer sur Loup sur http://localhost/certsrv ; - cliquer sur « Vérifier un certificat en attente » ; - choisir la requête en attente :

Figure 64 : Récupération de certificat è Cliquer sur « Installer le certificat » :

Figure 65 : Installation de certificat è Pour le récupérer ultérieurement sous Unix : - cliquer sur Certificats (Outils / Options Internet / Contenu dans le navigateur)

Figure 66 : Exportation de certificat - choisir le certificat désiré et faire exporter (en exportant la clé privée et en desactivant la protection renforcée necessitant IE5.0).